“白细胞”操作系统免疫平台 ——有效防御Globelmposter3.0

病毒介绍

GlobeImposter病毒首次出现的时间为2017年5月,在2017年11月也有过一次疫情爆发。GlobeImposter2.0勒索病毒变种在2018年8月份再次发现,攻击手法极其丰富,可以通过社会工程,RDP爆破,恶意程序捆绑等方式进行传播,其加密的后缀名也不断变化,有:

.TECHNO、.DOC、.CHAK、.FREEMAN、.TRUE,.ALC0、.ALC02、.ALC03、.RESERVE等后缀。

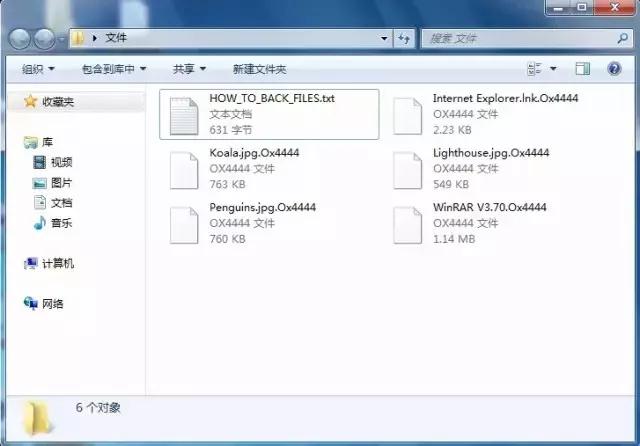

Globelmposter3.0变种,其加密文件使用Ox4444扩展名,由于Globelmposter3.0采用RSA+AES算法加密,目前该勒索病毒加密的文件暂无解密工具,文件被加密后会被加上Ox4444后缀。在被加密的目录下会生成一个名为”HOW_TO_BACK_FILES.txt”的txt文件,显示受害者的个人ID序列号以及黑客的联系方式等。

从勒索病毒样本层面看,此次的GlobeImposter勒索软件在代码上进行了一些改变。如以往该家族样本在加密之前会结束诸如”sql”,“outlook”,“excel”、”word”等进程,而此次的勒索病毒则没有这些对进程的检测的代码。

该次的勒索病毒使用了RSA+AES加密方式,其中AES密钥的生成方式并不是通过传统的随机函数等生成,而是通过CoCreateGuid函数生成全局唯一标识符,并将该标识符做为AES加密算法的secretkey。

病毒行为

01 复制自身并添加开机启动

病毒运行后会将病毒本体复制到%LOCALAPPDATA%或C:\Users\Public目录,删除原文件并设置自启动项实现开机自启动,注册表项为

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\

02 加密系统内文件

文件被加密后会被加上Ox4444后缀。在被加密的目录下会生成一个名为”HOW_TO_BACK_FILES.txt”的txt文件,显示受害者的个人ID序列号以及黑客的联系方式等。

03 利用受感染计算机继续进行传播

在计算机受到感染后,立刻会通过该计算机继续攻击内网内计算机进行传播,传播方式如下:

1.使用windows漏洞,如永恒之蓝。

2.使用RDP暴破,使用受感染机器帐号密码、弱口令、密码字典等进行RDP暴破。

3.人工控制被感染计算机进行内网渗透攻击。

完美防御Globelmposter3.0

01 可信计算-度量防御

针对此次事件,采用可信计算3.0技术的可信华泰“白细胞”操作系统免疫平台(以下简称平台)充分体现了其主动免疫技术的先进性,展示了对未知病毒木马以及系统漏洞的防御能力,能够根本阻止未来的攻击事件。其具体技术路线如下:

1 基于可信度量技术形成系统免疫能力,保证恶意代码无法执行

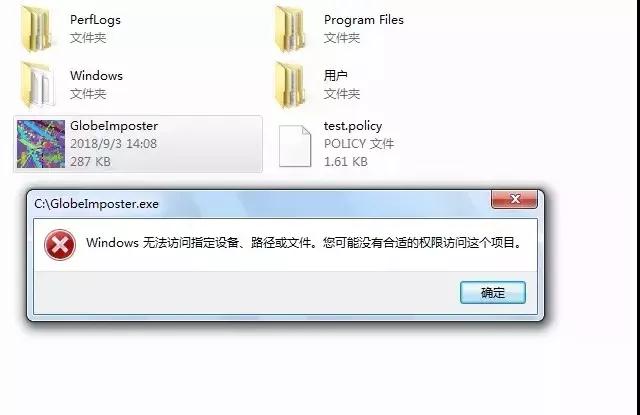

采用主动免疫系统防御机制,提供执行程序实时可信度量,阻止非授权及不符合预期的执行程序运行,实现对已知/未知恶意代码的主动防御。对于本次勒索病毒爆发,部署平台的终端能够实时阻止病毒主体的运行,从根本解决未知恶意代码的危害。通过实际测试,20余种病毒变种样本均被拦截,拦截率100%。

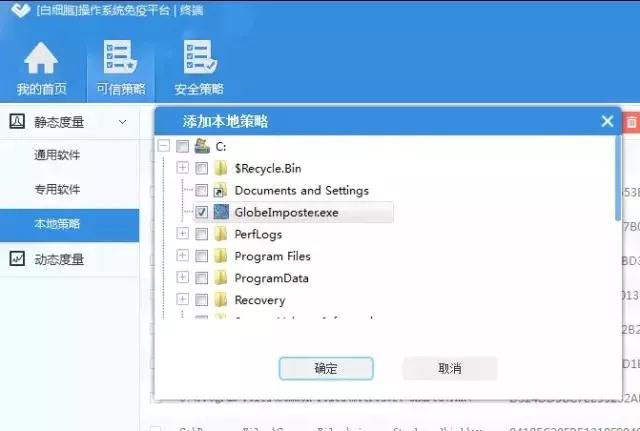

2 将恶意代码加入预期值内,允许病毒执行

“白细胞”平台支持根据业务访问需求授权进程对数据文件的访问权限,确保受保护的文件不被其他进程违规访问;同时支持设置进程对授权文件以外的文件访问权限,强制限制进程只拥有合理的业务访问权限。即使用户由于误操作或被欺骗,为此病毒赋予了可执行权限,平台也可以通过为数据文件指定合法的访问进程,阻止病毒破坏关键数据。真正实现“进不来、拿不走、改不了”具体步骤如下:

1)将GlobeImposter病毒加入可信列表中,允许其执行。

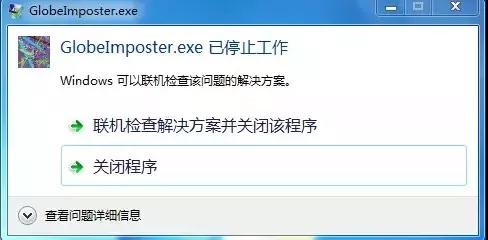

2)病毒的恶意行为被“白细胞”平台所拦截,病毒程序崩溃,执行失败。

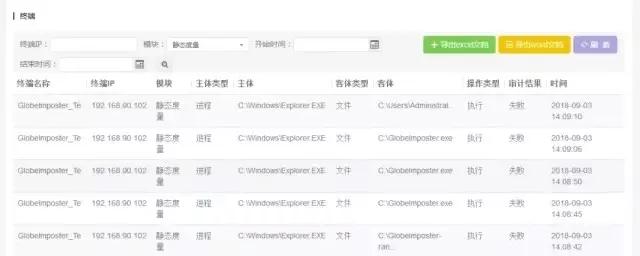

3)查看“白细胞”平台日志,可见拦截病毒的详细信息

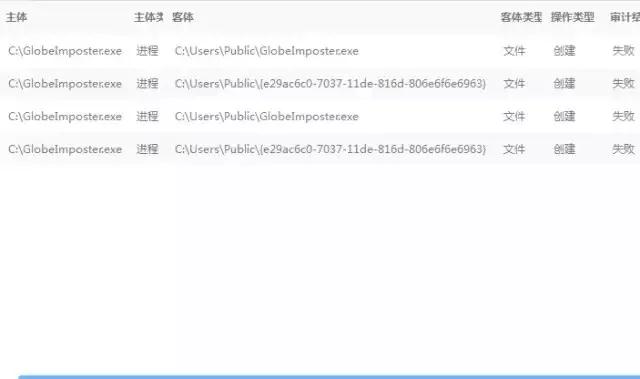

首先,病毒复制自身被拒绝

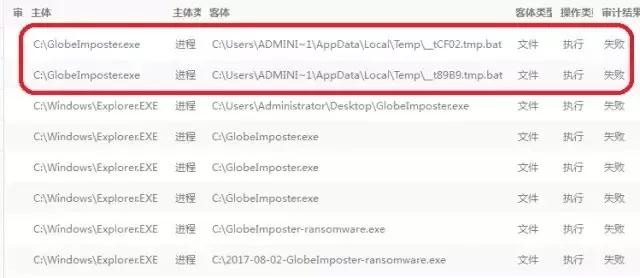

其次,病毒尝试执行bat脚本来写入注册表、执行加密操作等均被拒绝

02 可信计算防御Globelmposter网络传播攻击

Globelmposter病毒会在内网内利用已感染的计算机进行传播,且在内网中病毒传播一般无任何安全设备对其进行约束,其传播危害极大,而“白细胞”平台可完美防御Globelmposter病毒在内网内的任何攻击行为。

1 永恒之蓝”漏洞传播攻击防御

Globelmposter病毒会使用多种windows漏洞进行内网攻击传播病毒,此次以永恒之蓝为例。

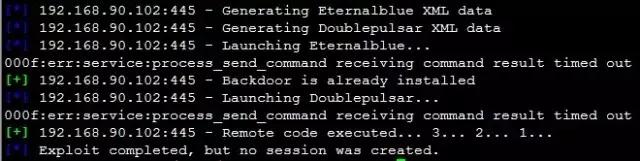

首先,使用永恒之蓝漏洞脚本进行攻击,执行含有Globelmposter病毒的恶意代码,显示超时,没有任何会话产生。

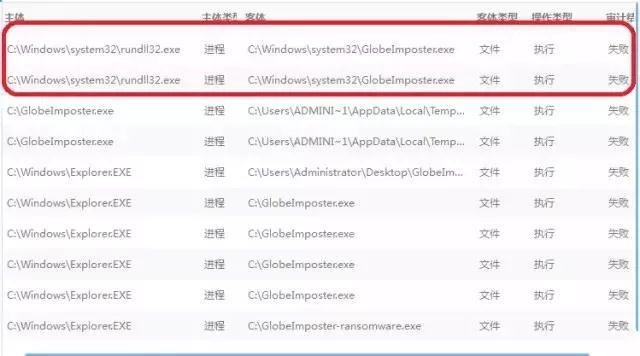

2)查看“白细胞”平台审计信息,可见rundll32.exe尝试执行Globelmposter被拦截,这就是永恒之蓝漏洞注入了rundll32.exe进程并尝试加载病毒而被“白细胞”平台拦截。

2 RDP暴破攻击防御

Globelmposter会在内网中进行RDP暴破攻击,它会使用已被感染的计算机的用户名密码,以及弱口令、密码字典等。

如下图所示,“白细胞”平台采用“多因子身份认证机制”,用户在登陆时必须插入硬件USB-Key并且输入Key的Pin密码才可进入系统,此保护机制同时也保护RDP协议,即时用户使用了弱口令或者字典密码,也不会被黑客暴破。

以下是模拟RDP暴破过程:

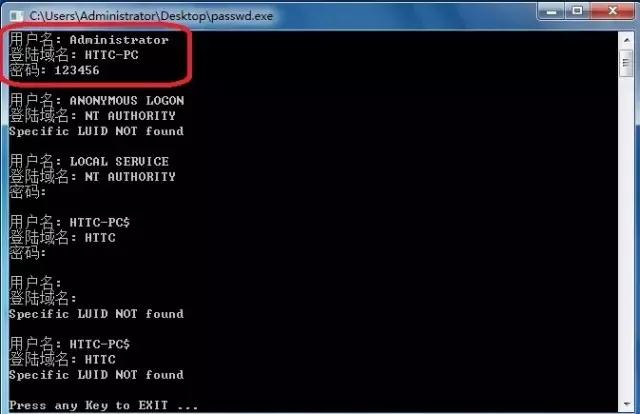

1) 首先,查看windows帐号密码,将其写入字典内,准备破解

可以看到administrator的密码为123456,我们将这个密码写入字典内,用于密码暴破测试。

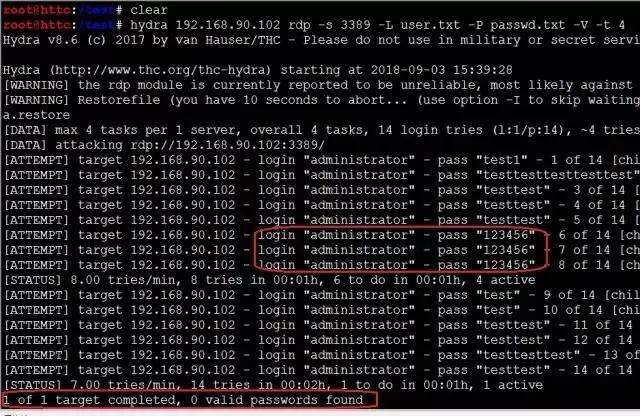

1) 开始模拟暴力破解

可以看到在暴破过程中,该暴破软件已经使用了存在的密码123456但是仍然提示没有找到有效的密码,这就是“多因子身份认证”起了作用,虽然windows本身的帐号密码已经正确,但是RDP暴破过程中没有USB-key来认证,也没有USB-Key的PIN密码,所以即时暴破到了正确的帐号密码也无法登陆。

结论

从以上真实病毒样本测试效果与漏洞攻击防御效果来看,基于可信计算3.0技术研发的“白细胞”平台,完全能够抵御融合了美国国家级网际空间攻击工具的蠕虫病毒的攻击,有能力保护我国关键信息基础设施的安全,有效捍卫我国网际空间主权。

(文章来源:CEC可信华泰)

已留言

已回复